Categoría: Tutoriales

-

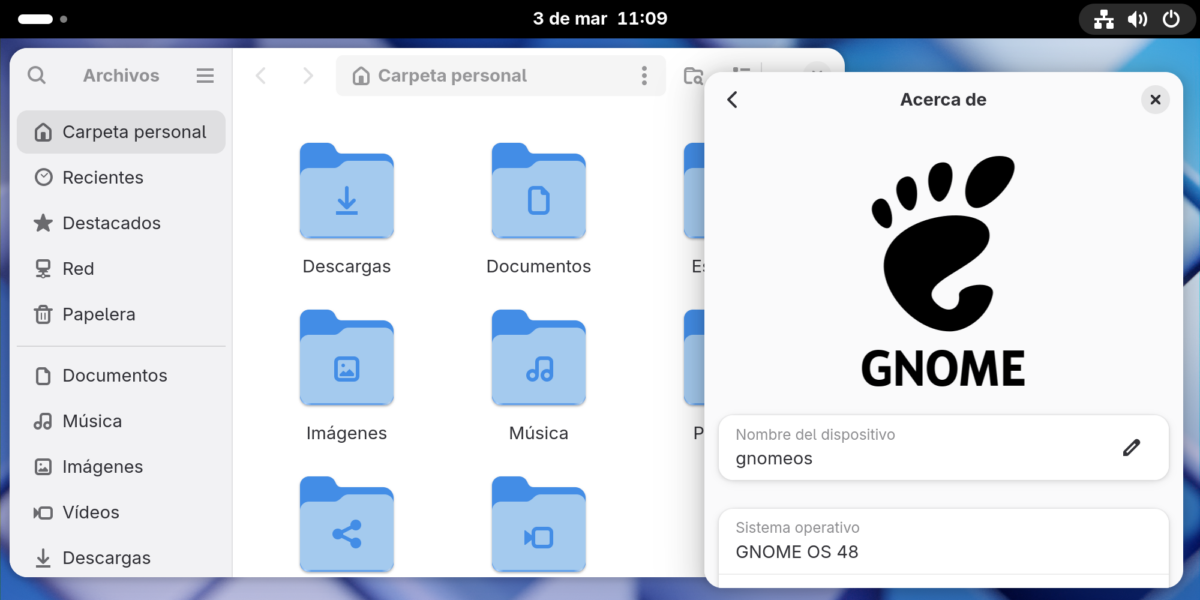

¿Para qué sirve AUR?

Como ya he mencionado en el pasado, las distribuciones GNU/Linux están conectadas a un repositorio de paquetes, que es un bazar donde puedes encontrar todo tipo de programas para tu ordenador, que instalas con un comando a través de tu gestor de paquetes en la terminal, o mediante una herramienta gráfica como KDE Discover o

-

Activar Backports en Debian 12

Debian Backports es un repositorio que contiene algunos paquetes selectos tomados de una versión en desarrollo de Debian, que han sido recompilados para que se puedan instalar en una versión anterior de Debian. El problema de Debian (si es que se le puede llamar problema), es que cuando va a salir una nueva versión, congelan

-

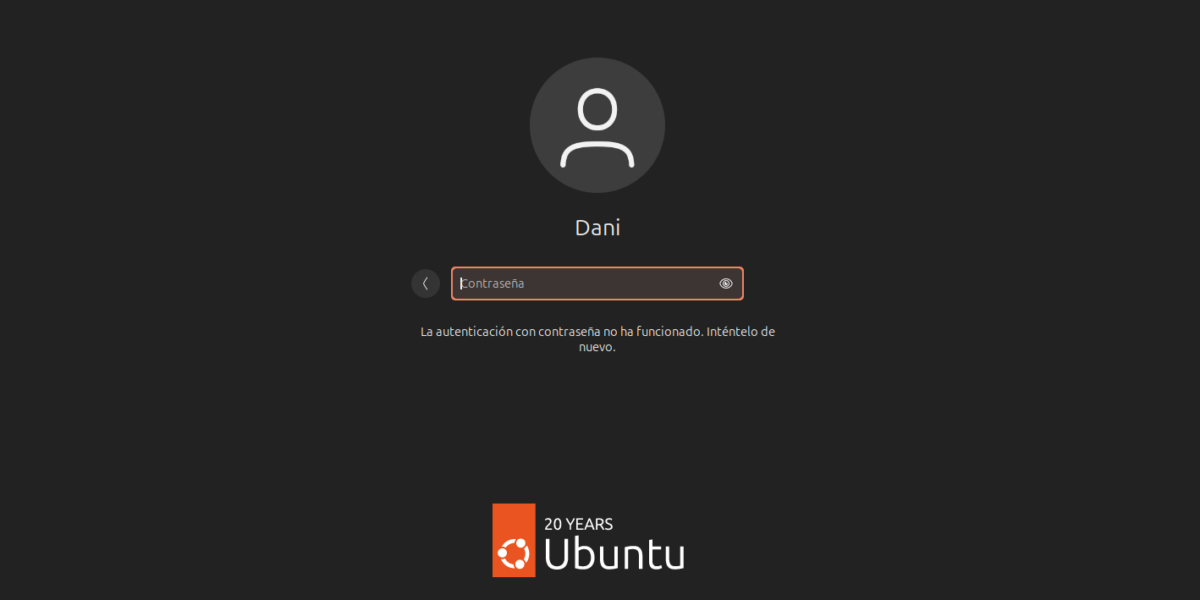

Cómo recuperar la contraseña de tu cuenta en Ubuntu 24.10

He revisado las instrucciones para asegurarme que son compatibles con Ubuntu 24.10. Ponte que un día enciendes tu ordenador y por lo que sea no logras pasar de la pantalla de inicio de sesión en Ubuntu porque has olvidado la contraseña. Por ejemplo, puede que sea una partición a la que entras una vez cada

-

Dos formas de habilitar sudo para una cuenta en GNU/Linux

Hoy en día, lo normal al instalar GNU/Linux en un sistema es que la primera cuenta que se configura durante la instalación esté considerada como cuenta administradora. Con el comando sudo puede identificarse para confirmar que realmente al otro lado del teclado está la persona que dice estar y no un impostor, y así ejecutar

-

¿Para qué sirve sudo? Lo esencial a saber para administrarlo de forma segura

El modelo de seguridad de las distribuciones Linux y de UNIX en general, se basa en tener una cuenta administrativa, denominada root, que tiene acceso completo a la máquina y que puede cambiar toda la configuración del sistema; y cuentas locales que no tienen tantos permisos para que en el día a día se pueda

-

Ejecutar comandos en el arranque de GNU/Linux con systemd

Si tienes que ejecutar un comando cuando se enciende el ordenador, como iniciar manualmente un servicio o hacer un ajuste sobre un driver, puedes orquestarlo con systemd.

-

¿Qué es un archivo ISO y por qué se usan para descargar GNU/Linux?

La gente más joven no recordará esto, pero hubo una época en la que los ordenadores traían un lector de discos ópticos. Aunque ya no estén de moda, siguen siendo representados cada vez que usamos un archivo .iso.

-

passwd: todo lo que debes saber

Un tutorial para poder utilizar el comando passwd que puede ayudar a las personas que recién llegan a UNIX.

-

Recuperar la contraseña de superusuario de Debian 11

¿Te has olvidado de la contraseña que le diste a la cuenta de root en tu instalación de Debian? Suele pasar si no la usamos con mucha frecuencia. Te cuento cómo usar el modo rescate para reestablecerla.

-

Debian Backports: qué es y cómo activarlo en Debian 11

En este post te cuento qué es debian-backports y cómo activarlo, para poder instalar versiones más modernas de algunos paquetes que trae Debian 11.

-

Cómo recupero la contraseña de Ubuntu

¿Qué hacer cuando no se puede iniciar sesión en Ubuntu porque hemos olvidado la contraseña y no hay más cuentas de usuario en el sistema?

Blog libre de IA

(Si esto de momento no te preocupa, no pasa nada: en unos años lo entenderás y lo apreciarás.)

Recibe novedades

Puedes seguir este blog desde tu agregador de noticias o desde tu lector RSS favorito:

También puedes seguir este blog desde el fediverso, como Mastodon o Pleroma. Pulsa el botón y te ayudo:

Artículos recientes

Artículos destacados

También en YouTube

Si prefieres el formato vídeo, échale un vistazo al canal de YouTube y suscríbete, que no te cuesta nada.