Etiqueta: sudo

-

¿Debe la cuenta root de una instalación GNU/Linux tener su propia contraseña?

Hoy en día, lo normal es que el procedimiento de instalación de muchas distribuciones GNU/Linux traten la cuenta que creas durante la instalación, por ejemplo, esa que creas cuando te pregunta cómo te llamas y cuál quieres que sea la contraseña de tu cuenta personal, como una cuenta administradora. Esta cuenta es normal, como cualquier

-

Dos formas de habilitar sudo para una cuenta en GNU/Linux

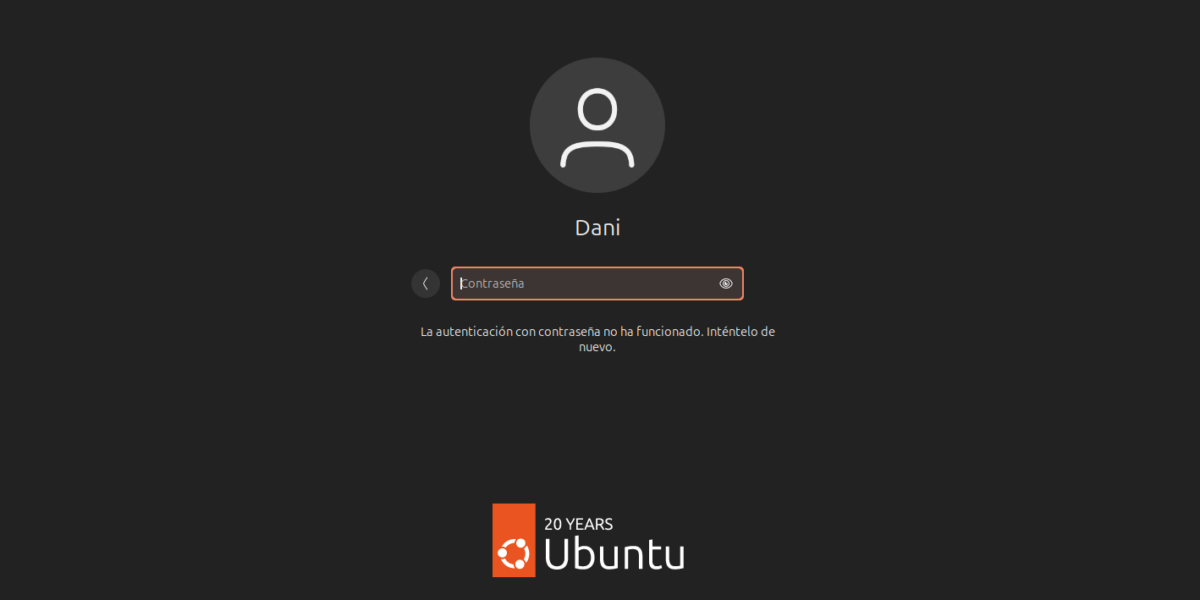

Hoy en día, lo normal al instalar GNU/Linux en un sistema es que la primera cuenta que se configura durante la instalación esté considerada como cuenta administradora. Con el comando sudo puede identificarse para confirmar que realmente al otro lado del teclado está la persona que dice estar y no un impostor, y así ejecutar

-

¿Para qué sirve sudo? Lo esencial a saber para administrarlo de forma segura

El modelo de seguridad de las distribuciones Linux y de UNIX en general, se basa en tener una cuenta administrativa, denominada root, que tiene acceso completo a la máquina y que puede cambiar toda la configuración del sistema; y cuentas locales que no tienen tantos permisos para que en el día a día se pueda

Blog libre de IA

(Si esto de momento no te preocupa, no pasa nada: en unos años lo entenderás y lo apreciarás.)

Recibe novedades

Puedes seguir este blog desde tu agregador de noticias o desde tu lector RSS favorito:

También puedes seguir este blog desde el fediverso, como Mastodon o Pleroma. Pulsa el botón y te ayudo:

Artículos recientes

Artículos destacados

También en YouTube

Si prefieres el formato vídeo, échale un vistazo al canal de YouTube y suscríbete, que no te cuesta nada.